Hacker gelangen durch eine Vielzahl unterschiedlicher Techniken in Computersysteme und so auch an geschützte Informationen. Hierbei muss zwischen technischen und nicht-technischen Vorgehensweisen unterschieden werden.

1. Social Engineering

Social Engineering beispielsweise kann ohne technische Voraussetzungen angewandt werden und zählt auch heute noch zu einer der ältesten, aktiv genutzten Methoden. Bei dieser Methode tritt gezielt der “Faktor Mensch” mit seinen persönlichen Stärken und Schwächen in den Vordergrund des Angreifers. Es kommt dann zum Einsatz, wenn Hacker durch bereits getroffene Sicherheitsmaßnahmen nicht an ihr Ziel gelangen. Durch diverse Geschichten, u.a Gewinnversprechungen, Vortäuschung einer persönlichen Beziehung zum Opfer bis hin zur Einbindung indirekter Kontakte, bauen sich Hacker Vertrauen zu ihrer Zielperson auf. Hierbei werden menschliche Eigenschaften wie Hilfsbereitschaft, Respekt aber auch Angst und Autorität ausgenutzt, um gezielt zu manipulieren und das Opfer dazu zu bringen, vertrauliche Informationen preiszugeben oder gewisse Schadsoftware unwissentlich auf dem eigenen Gerät zu installieren. Als Kommunikationsmittel ist heutzutage der Verkehr über die digitalen Medien besonders ansprechend, da der Angreifer keine direkte Gegenüberstellung in der Realität hat. Auch bieten die Sozialen Medien eine für ihn einfache Möglichkeit, sich bereits im Vorfeld ausreichend Hintergrundinformationen über die Person zu beschaffen und diese zur Täuschung zu nutzen – der Vertrauensaufbau wird durch den Verweis auf Freunde, Hobbys,… erleichtert. Das Opfer handelt bei einem Social Engineering Angriff im Glauben, das richtige getan zu haben, durch das vorher gewonnene Vertrauen des Hackers.

2. Phishing

Die wohl bekannteste Form des Social Engineering, kombiniert mit technischem Wissen, sind Phishing-Angriffe. Abgeleitet vom Wort “Fischen” ist es nicht ganz so harmlos, wie es sich anhört. Ziel dieses Angriffs ist es, persönliche Informationen abzugreifen oder sein Opfer zu gewissen Handlungen zu bewegen. Umgesetzt wird das ganze durch E-Mails, die aus einer vermeintlich vertrauenswürdigen Quelle (Bankanbieter, Dienstleister) stammen und entweder E-Mail-Anhänge oder Links zu einer Website enthalten, auf der wiederum Informationen preisgegeben werden sollen. Beispielhaft hierfür kann die Bestätigung von Kontoinformationen sein, die durch den baldigen Ablauf einer Kreditkarte vorgetäuscht wird. Eine noch gezieltere Methode innerhalb von Phishing ist Spear-Phishing. Beim Spear-Phishing setzt sich der Angreifer ebenfalls im Vorfeld mit seinem Opfer auseinander, jedoch noch gründlicher und genauer als zuvor. Die E-Mails sind dadurch noch persönlicher und relevanter für das Opfer und im selben Zug auch schwerer zu erkennen. Ein Beispiel hierfür ist das Ändern der Absender Informationen, sodass der Empfänger im Glauben ist, den Absender zu kennen.

3. Denial-of-Service (DoS) und Distributed-Denial-of-Service (DDoS)

Ein DoS-Angriff bedeutet so viel wie ein System außer Betrieb setzen. Umgesetzt wird dies durch etliche Anfragen auf ein System, bis die Ressourcen überlastet sind und nicht mehr auf Anfragen reagiert werden kann. Wird dies von mehreren Rechnern parallel ausgeführt spricht man von einem DDoS-Angriff. Besonders beliebt sind für einen solchen Angriff sind Rechner aus Universitätsnetzwerken, da diese im Gegensatz zum Computer daheim, rund um die Uhr laufen und auf Kommando des Angreifers ein System mit etlichen Anfragen zum Abstürzen bringen können. Auch ist dies schon einigen großen Webseiten passiert, beispielsweise durch den Hacker Michael Calce, der unter dem Namen Rivolta für Ausfälle bei Amazon, CNN und eBay sorgte. Ein DoS- oder DDoS-Angriff dient nicht unmittelbar zum Vorteil des Angreifers. Wie im Falle von Michael Calce, wollte sich dieser durch seinen Angriff in der Cyberwelt einen Namen machen und nach einer aufgestellten Behauptung beweisen, dass auch eine Seite wie CNN heruntergefahren werden kann. Auch wenn das primäre Ziel nicht der Vorteil des Angreifers ist, kann er sich diesen dennoch verschaffen. Beispielsweise, wenn direkt auf die Ressourcen eines Mitbewerbers abgezielt wird, oder der DoS-Angriff nur als “Vorbereitung” für etwas dient.

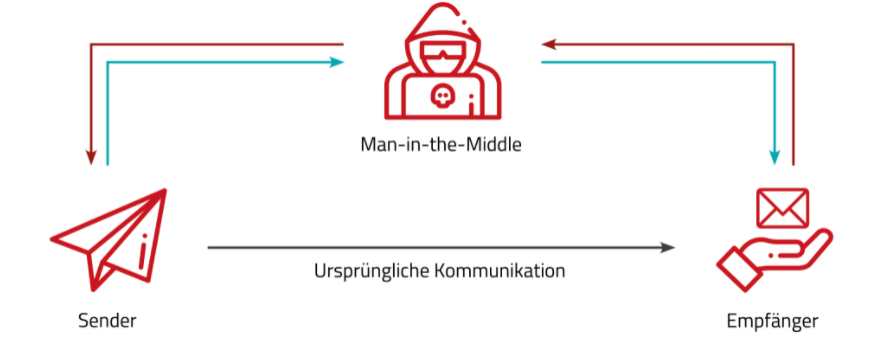

4. Man-in-the-Middle-Angriff (MitM)

Wie der Name schon andeutet, platziert sich der Angreifer oder dessen Schadprogramm wortwörtlich in der Mitte zwischen dem Opfer und den verwendeten Ressourcen, wobei diese Parteien den Mittelsmann nicht wahrnehmen und im Glauben sind, miteinander zu kommunizieren. Ziel ist es, die Kommunikation so abzufangen, mitzulesen und auch zu manipulieren. Auch bei dieser Angriffsart gibt es mehrere Varianten. Eine der häufigsten Varianten des MitM-Angriffs kommt im WLAN-Umfeld zum Einsatz. Hier gibt sich der Angreifer durch einen vorab eingerichteten Accesspoint, gegenüber dem Opfer als “legitimes Gerät” aus und kann nach einer erfolgreichen Verbindung des Opfers mit dem Gerät, sämtliche Daten mitlesen und verwenden. Dies wird auch gerne in öffentlichen Bereichen, u.a. auf Flughäfen oder in Cafés genutzt. Um unbemerkt zu bleiben, werden die abgefangenen Daten nach der Manipulation an das eigentliche Ziel weitergeleitet. Weitere Man-in-the-Middle-Attacken lassen sich unter anderem auch für das Stehlen von Login-Cookies einsetzen um an Benutzernamen, Passwörter oder Bankdaten zu gelangen.

5. Malware

Malware oder auch Schadsoftware ist eine Software, die ohne Zustimmung auf dem System des Opfers installiert wird. Es gibt verschiedene Arten von Malware und auch verschiedene Möglichkeiten, diese zu infiltrieren. Die Malware kann sich an legitimen Code anhängen und daraufhin ausbreiten, in gewissen Anwendungen stecken oder sich über das Internet replizieren. Fälschlicherweise wird der Begriff häufig nur mit Trojaner oder Virus assoziiert, wobei Malware an sich ein Oberbegriff für eine Vielzahl an Bedrohungen ist. Dazu gehören unter anderem.

- Ransomware – oder auch Erpressungssoftware. Das Ziel dieser Software ist es, den Zugriff auf die Dateien des Opfers zu sperren, bis dieser den Zugriff durch Lösegeld wieder freikauft. Auch drohen die Angreifer des Öfteren mit der Veröffentlichung oder der Löschung der Daten.

- Trojaner – Ein Programm oder auch Programmteile, die sich in nützlichen und erwünschten Programmen verstecken und im Hintergrund arbeiten. Verbreitet werden Trojaner häufig über E-Mail-Anhänge und ermöglichen dem Angreifer durch eine sogenannte Hintertür, Zugriff zum System zu erhalten.

- Virus – Ein Virus ist ein Computerprogramm, dass, anders als ein Trojaner, Kopien von sich selbst erstellen und diese in Dokumente sowie Datenträger schreiben kann. Die Vielzahl an Aktionen, die Viren ausführen können ist enorm, häufig aber um Daten zu zerstören und Angreifern Zugriff zu Systemen zu verschaffen. Verbreitet werden Viren durch Kopien bspw. durch das Versenden von infizierten Inhalten per E-Mail.

- Wurm – Ein Programm, das einen Computer infiziert, sich selbst repliziert und anschließend über z.B. E-Mails auf zusätzliche Geräte ausbreitet. Würmer werden im Gegensatz zu Viren nicht angehängt sondern verbreiten sich eigenständig mit der Voraussetzung, mindestens einmal ausgeführt worden zu sein.

- Adware – Diese Softwareanwendung wird von einigen Unternehmen u.a. für Marketingzwecke genutzt, da bei der Ausführung eines Programms Werbebanner angezeigt werden. Die Adware sammelt persönliche Daten des Nutzers und nutzt diese, um die Werbeanzeigen zu personalisieren.

- Spyware – Die sogenannte Spionagesoftware dient dazu, das Verhalten des Nutzers auszuspionieren. Dazu gehören das Surfverhalten, die Anmeldedaten für Nutzerkonten und viele mehr. Aus diesen Daten werden Profile erstellt und an Cyberkriminelle verkauft.

- Keylogger – Keylogger sind ebenfalls eine Art von Spysoftware mit der Aufgabe, Tastatureingaben zu protokollieren und damit Passwörter und PINs zu rekonstruieren. Sie können entweder die gesamte Eingabe aufzeichnen oder gezielt auf Zugangscodes warten und erst dann aufzeichnen.

- Bots – Bots sind Programme, die automatisiert bestimmte Aktionen auf Computern ausführen, wobei bei mehreren infizierten Computern von Botnetz die Rede ist. Diese infizierten Computer können allesamt vom Angreifer aus gesteuert werden. Beispielhaft hierfür sind das Versenden von SPAM, welches dann als DDoS-Angriff bezeichnet wird.

- Logikbombe – Darunter versteht sich ein Programm, welches nach dem Eintreten einer bestimmten, logischen Bedingung schädliche Aktionen ausführt. Dies kann entweder zu einer bestimmten Uhrzeit oder einem bestimmten Datum ausgelöst werden.

6. Kennwortangriffe

Kennwörter schützen unsere privaten und persönlichen Informationen vor fremden Leuten, indem sie nur der Person Zugriff verschaffen, die auch Zugriff erhalten soll. Zumindest sollten sie das. Durch einen Kennwortangriff erhalten Angreifer jedoch unerlaubten Zugriff. Um diesen Angriff durchzuführen, wenden Hacker u.a folgende Methoden an.

- Brute-Force-Angriff – Bei dieser Methode wird versucht, nach dem Zufallsprinzip an das Passwort des Opfers zu gelangen. Wie der Name schon sagt, nutzt diese Methode “rohe Gewalt”, indem verschiedene Buchstaben oder Zeichenketten automatisiert ausprobiert werden mit der Hoffnung, das eine Reihenfolge passt. Begonnen wird der Angriff meist mit schwachen Passwörtern (Passwort123) und steigert sich dann. Auch kann vorab etwas eingeschränkt werden, beispielsweise durch Wörter die mit dem Opfer verbunden sind – Namen, Position, Hobbys oder ähnliches.

- Wörterbuchangriff – Diese Methode macht sich zu nutze, dass manche Passwörter zu kurz sind oder geläufige Wörter enthalten. Die Angreifer nutzen eine fertige Liste mit solchen Wörtern “Wörterbuch” und probieren diese in Kombination mit Zahlen aus, ebenfalls automatisiert. Dieser Angriff funktioniert selten bei Systemen, die mit längeren Passwörtern geschützt sind, die aus mehreren Standardwörtern bestehen und ist nutzlos bei Systemen, die eine zufällige Mischung aus großen und kleinen Buchstaben sowie Zahlen nutzen. In diesem Fall nutzen Angreifer den o.g. Brute-Force-Angriff.

7. Schwachstellen in Soft- und Hardware (Backdoor)

Nicht jedes System ist so sicher, wie es von außen scheint. Eine Backdoor kann vorab installiert worden sein, mit der ein alternativer Zugang zu einer Software oder zu einem Hardwaresystem möglich ist. Damit kann der normale Zugriffschutz und die Sicherheitsmechanismen umgangen werden. Dieser Zugang kann gewollt implementiert werden oder heimlich installiert worden sein. Gewollt ist dies beispielsweise um Zugriff auf das Gerät zu erhalten, wenn es zu Service- oder Reparaturzwecken kommt – das Zurücksetzen eines vergessenen Masterpasswortes. Jedoch bringen diese Hintertüren auch gewisse Sicherheitsrisiken mit sich und können in Kombination mit Trojanern und Viren unbefugten Zugriff zu Systemen schaffen. Der Unterschied zu einem Trojaner liegt in der Funktion. Ein Trojaner tarnt oder versteckt sich in einem erwünschten Programm und führt daraufhin Funktionen aus wohingegen die Hintertür einen alternativen zugriff verschafft.